Dlink — различия между версиями

(→PPPoE только на Uplink) |

|||

| Строка 67: | Строка 67: | ||

Настройки DES-3526: | Настройки DES-3526: | ||

| − | + | 1. Создаём профиль ACL для разрешения PPPoE-пакетов от концентратора клиентам | |

create access-profile ethernet source_mac FF-FF-FF-FF-FF-FF ethernet_type profile 1 | create access-profile ethernet source_mac FF-FF-FF-FF-FF-FF ethernet_type profile 1 | ||

| − | + | 2. Разрешаем PPPoE-session-пакеты от концентратора клиентам | |

config access-profile 1 add access_id 100 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 26 permit | config access-profile 1 add access_id 100 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 26 permit | ||

| − | + | 3. Разрешаем PPPoE-data-пакеты от концентратора клиентам | |

config access-profile 1 add access_id 200 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 26 permit | config access-profile 1 add access_id 200 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 26 permit | ||

| − | + | 4. Создаём профиль ACL для разрешения PPPoE-пакетов от клиентов концентратору или серверу | |

create access-profile ethernet destination_mac FF-FF-FF-FF-FF-FF ethernet_type profile 2 | create access-profile ethernet destination_mac FF-FF-FF-FF-FF-FF ethernet_type profile 2 | ||

| − | + | 5. Разрешаем широковещательные PPPoE-session PADI пакеты от клиентов | |

config access-profile 2 add access_id 100 ethernet destination FF-FF-FF-FF-FF-FF ethernet_type 0x8863 port 1-25 permit | config access-profile 2 add access_id 100 ethernet destination FF-FF-FF-FF-FF-FF ethernet_type 0x8863 port 1-25 permit | ||

| − | + | 6. Разрешаем PPPoE-session пакеты от клиентов к серверу | |

config access-profile 2 add access_id 200 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 1-25 permit | config access-profile 2 add access_id 200 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 1-25 permit | ||

| − | + | 7. Разрешаем PPPoE-session пакеты от клиентов к серверу | |

config access-profile 2 add access_id 300 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 1-25 permit | config access-profile 2 add access_id 300 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 1-25 permit | ||

| − | + | 8. Создаём профиль ACL для запрещения всех остальных PPPoE-пакетов | |

create access-profile ethernet ethernet_type profile 3 | create access-profile ethernet ethernet_type profile 3 | ||

| − | + | 9. Запрещаем все остальные PPPoE пакеты | |

config access-profile 3 add access_id 100 ethernet ethernet_type 0x8863 port 1-26 deny | config access-profile 3 add access_id 100 ethernet ethernet_type 0x8863 port 1-26 deny | ||

config access-profile 3 add access_id 200 ethernet ethernet_type 0x8864 port 1-26 deny | config access-profile 3 add access_id 200 ethernet ethernet_type 0x8864 port 1-26 deny | ||

Версия 10:58, 3 сентября 2016

Q-in-Q

« role uni » означает, что взаимодействие по этим портам будет осуществляться между пользователем и граничным коммутатором провайдера.

« role nni » означает, что этот порт взаимодействует с сетью провайдера или другим граничным коммутатором.

«vlan_translation» данные правила ассоциирует C-VID с SP-VID.

«missdrop enable» означает, что добавление внешнего тега(SP-VLAN) будет осуществляться только согласно правилам vlan_translation.

«missdrop disable» означает, что добавление внешнего тега(SP-VLAN) будет осуществляться согласно правилам vlan_translation, а к трафику не попавшему под правила vlan_translation будет добавляться внешний тег(SP-VLAN) равный PVID порта, т.е. SP-VID = PVID.

«use_inner_priority enable» означает, что коммутатор будет использовать приоритет 802.1p тега C-VLAN в теге SP-VLAN.

«outer_tpid» означает, что коммутатор будет задавать TPID для внешнего тега(SP-VLAN) равный заданному значению.

Согласно стандарту IEEE 802.1ad TPID равен 0x88A8 для Q-in-Q пакетов. У Cisco TPID равен 0x9100. Сейчас на всех современных коммутаторах можно задать любой TPID для совместимости оборудования разных вендоров, например: можно задать TPID равный 0x8100, как у обычного IEEE 802.1q VLAN, в случае, если необходимо пропустить трафик с двумя тегами через оборудование с поддержкой IEEE 802.1q, но без поддержки Q-in-Q.

GVRP

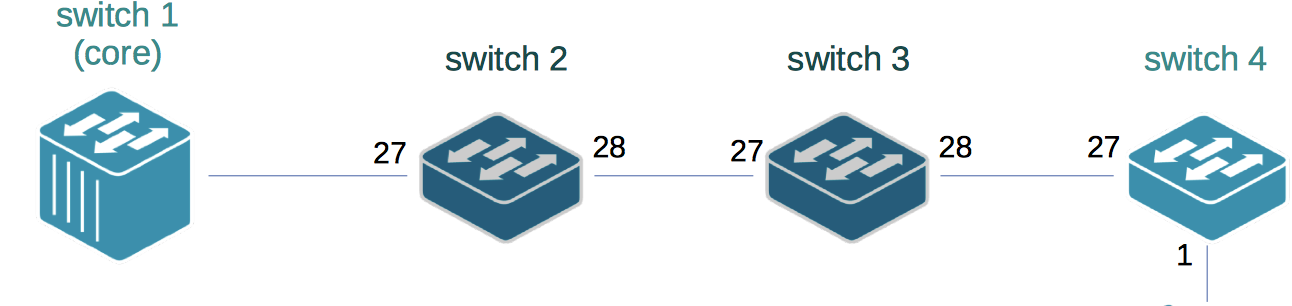

Коммутаторы No2 и No3 - Транзитные коммутаторы

Коммутаторы No2 и No3 - Транзитные коммутаторы

enable gvrp config gvrp 27-28 state enable

Коммутатор No4 - Access коммутатор

enable gvrp config gvrp 27 state enable create vlan vlanid 100 advertisement config vlan vlanid 100 add untagged 1 config vlan vlanid 100 add tagged 27

Ключ advertisement при создании вилана говорит коммутатору о том, что этот вилан необходимо анонсировать соседям

Блокировка "DHCP Server" клиентов

Первый вариант:

create access_profile ip udp src_port_mask 0xFFFF profile_id 1 config access_profile profile_id 1 add access_id 1 ip udp src_port 67 port 25-26 permit config access_profile profile_id 1 add access_id 2 ip udp src_port 67 port 1-24 deny

Второй вариант:

config filter dhcp_server ports 1-24 state enable config filter dhcp_server add permit ports 25-26

PPPoE только на Uplink

PPPoE - концентратор подключён к порту 26 коммутатора DES-3526, клиенты подключены к портам 1-25, MAC-адрес концентратора - 00-13-5F-AA-BB-CC.

Примечание: За полным описание протокола PPPoE обращайтесь к RFC 2516.

Настройки DES-3526:

1. Создаём профиль ACL для разрешения PPPoE-пакетов от концентратора клиентам create access-profile ethernet source_mac FF-FF-FF-FF-FF-FF ethernet_type profile 1

2. Разрешаем PPPoE-session-пакеты от концентратора клиентам config access-profile 1 add access_id 100 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 26 permit

3. Разрешаем PPPoE-data-пакеты от концентратора клиентам config access-profile 1 add access_id 200 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 26 permit

4. Создаём профиль ACL для разрешения PPPoE-пакетов от клиентов концентратору или серверу create access-profile ethernet destination_mac FF-FF-FF-FF-FF-FF ethernet_type profile 2

5. Разрешаем широковещательные PPPoE-session PADI пакеты от клиентов config access-profile 2 add access_id 100 ethernet destination FF-FF-FF-FF-FF-FF ethernet_type 0x8863 port 1-25 permit

6. Разрешаем PPPoE-session пакеты от клиентов к серверу config access-profile 2 add access_id 200 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 1-25 permit

7. Разрешаем PPPoE-session пакеты от клиентов к серверу config access-profile 2 add access_id 300 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 1-25 permit

8. Создаём профиль ACL для запрещения всех остальных PPPoE-пакетов create access-profile ethernet ethernet_type profile 3

9. Запрещаем все остальные PPPoE пакеты config access-profile 3 add access_id 100 ethernet ethernet_type 0x8863 port 1-26 deny config access-profile 3 add access_id 200 ethernet ethernet_type 0x8864 port 1-26 deny